ヤマハRTXルーターのL2TP/IPSecによるリモートアクセスVPNの認証を、ADユーザーの認証情報で行う方法

2018/04/26

本エントリーの目次 [非表示]

リモートアクセスVPNはとっても便利!

先日、ヤマハさんのRTXシリーズのルーター製品に対するL2TP/IPSecを使ったリモートアクセスVPNの構成方法をご紹介しました。

参考:Windows10やスマホから、L2TP/IPSecによるリモートアクセスVPNを行うためのヤマハRTXルーターのCUI設定方法

この構成方法を参考にすれば、AndroidやiPhoneなどのスマホ、Windows 10※からヤマハさんのRTXシリーズのルーターに対して、簡単にリモートアクセスVPN接続が可能となるはず。

これにより外出先や自宅などから、社内にVPN接続できるようになるので、とっても便利ですよね!

※RTXルーターとWindows 10の標準機能によるVPN接続は可能ではあるものの、サポート対象外です。(ヤマハさんのリモートアクセスVPNクライアント製品について)

ですがこの方法では、管理上の不便な点があります。

認証情報をRTXルーターに保存していると管理上不便である!

先日の構成方法では、ユーザーの認証情報をRTXルーターのコンフィグ(設定)に記述しています。

そのため認証情報の追加・編集・削除をする際に、いちいちルーターの設定ファイルを編集しなければなりません。

ルーターの設定ファイルを直接編集するのは編集ミスが怖いので、稼働中のルーターで頻繁にやりたい作業ではないですよね。

また複数のRTXルーターに対してVPN接続の設定を行い、どのルーターにアクセスしても接続可能とする場合、認証情報を常に同期しなければいけません。(認証情報を複数のルーターの設定ファイルに設定しなければならない。)

認証情報をRTXルーターに保存している場合、こういった管理上の不便な点があるのです。

ADとNPSを連携すれば、リモートアクセスVPNの認証をADユーザーの認証情報で行えます!

先に挙げたような問題点は別途RADIUSサーバーを用意し、各ルーターからRADIUSサーバーに対してRADIUS認証をするようにすれば解決します。

そしてもし既にActive Directoryを利用されているのであれば、NPS(ネットワークポリシーサーバー)※とADを連携させて認証する方法が特におすすめ。

連携を行えば、Active Directoryユーザーの認証情報を使ってRADIUS認証することが可能となります。

これにより、ヤマハさんのRTXシリーズのルーター製品に対するL2TP/IPSecを使ったリモートアクセスVPNの認証を、Active Directoryユーザーの認証情報で行えるようになる、というわけ。

たとえば、とあるADユーザーのパスワードを変更した場合、リモートアクセスVPNの認証も新しいパスワードでなければできなくなります。

また退職者のADユーザーを削除すれば、リモートアクセスVPNの接続はそのユーザーでは認証されなくなり、接続不可とできるのです。

今回はADとNPSを連携させ、ヤマハRTXルーターのL2TP/IPSecによるリモートアクセスVPNの認証を、ADユーザーの認証情報で行う方法をご紹介します!

※最近のWindows Serverでは、RADIUSサーバーの機能をNPS(ネットワークポリシーサーバー)が持っており、ネットワークポリシーという設定項目で設定を行います。

動作確認環境・前提事項について

これからご紹介するリモートアクセスVPNの認証をADユーザーの認証情報で行う方法では、以下環境で動作確認を行っており、これと同様の動きをする環境を構築可能です。

- 2台のWindows Server 2012 R2のドメインコントローラー(機能レベル:Windows Server 2012 R2)に、NPSの役割を追加。

- Windows 10 Professional 1709、Andorid7.0、iOS10.3.2のデバイスから、ヤマハさんのRTX3500やRTX1210に対して、L2TP/IPSecによるリモートアクセスVPNで接続。

- VPNの認証はNPSで行い、ADの特定グループに属するユーザーのみアクセスを許可し、それ以外のユーザーはすべて拒否する。

ご自身の環境と異なる部分については、適宜読み替えていただければと思います。

また以下前提で説明を行っています。

- 既にADの導入が完了し、複数のドメインコントローラーが存在する。

- 既にRTXルーターに認証情報を直接記載し、L2TP/IPSecによるリモートアクセスVPNが正常にできている。

- RTXルーターのLAN1インターフェースに内部ネットワークを接続している。

- 内部ネットワークは192.168.200.0/24とし、RTXルーター(RADIUSクライアント)のLAN1インターフェースのIPアドレスは192.168.200.1とする。

- 2台のドメインコントローラー(NPS・RADIUSサーバー)のIPは、それぞれ192.168.200.201、192.168.200.202とする。

- VPNUsersセキュリティーグループに属するADユーザーに対して接続を許可する。

- CHAPを用いたRADIUS認証を行う。

- RADIUSシークレットにはharuru29netを使用する。

もし、まだRTXルーターに認証情報を直接記載し、L2TP/IPSecによるリモートアクセスVPNができていない。

ということであれば、まずは以下エントリーを参考に、認証情報を直接記載する方法でVPN接続が正常にできることを確認。

その後、本エントリーの内容の設定を行うことをおすすめします。(接続できない場合の問題の切り分けが難しくなるため。)

Windows10やスマホから、L2TP/IPSecによるリモートアクセスVPNを行うためのヤマハRTXルーターのCUI設定方法

また今回の説明では、RADIUSサーバーとRADIUSクライアントのIPアドレスしか使わないため、ネットワークの細かい設定についてはふれません。

ですが以前のエントリーのRTXルーターの設定方法を説明するにあたっての前提事項で記載しているネットワークを想定しているので、興味がある方は併せてご覧ください。

以上、あらかじめご了承ください。

ヤマハRTXルーターのリモートアクセスVPNの認証をADユーザーの認証情報で行う方法

ヤマハRTXルーターのL2TP/IPSecによるリモートアクセスVPNの認証を、ADユーザーの認証情報で行う場合、大きくは以下7項目の設定が必要です。

- RTXルーターがRADIUS認証を使用するように設定

- 許可するADのセキュリティーグループの作成・メンバーの追加

- 許可するADユーザーの『暗号化を元に戻せる状態でパスワードを保存する』設定を有効化する

- 許可するADユーザーのリモートアクセス許可設定

- NPS(ネットワークポリシーサーバー)機能の追加及びADへの登録

- RADIUSクライアントの設定

- ネットワークポリシーの設定

それでは順番にご紹介していきましょう!

RTXルーターがRADIUS認証を使用するように設定

ヤマハさんのRTXルーターは初期設定では、外部のRADIUSサーバーを使用しない設定となっています。

そのため以下設定により、外部のRADIUSサーバーを使用するように設定を行う必要があります。

radius auth serverにはRADIUSサーバーを指定してください。

今回は2台のNPSで認証を行うので、それぞれのIPを指定しています。

RADIUSサーバーが1台しかない場合には、そのIPを記載すればOKです。

ただこの場合、そのサーバーに障害が起きるとVPNの認証ができなくなるため、冗長構成としておくことを強くおすすめします。

radius secretには、任意の文字列をRADIUSシークレットとして設定してください。

本エントリー執筆時点のRTXルーターでは、最大16文字で指定可能です。

※pp auth usernameコマンドで認証ユーザーを設定している場合には、それらの設定をすべて削除してください。

この設定が残っていると、優先してこの設定の認証動作が行われるため、同一ユーザー名が存在するケースではAD + NPSでの認証が行われません。

許可するADのセキュリティーグループの作成・メンバーの追加

NPSのネットワークポリシーでVPN接続の認証を行う場合、接続許可を与えるADユーザーを直接指定するのではなく、ADのセキュリティーグループを指定します。

今回は前提事項で挙げたとおり、VPNUsersセキュリティーグループに属するADユーザーに対して接続を許可するため、VPNUsersセキュリティーグループを作成してください。

セキュリティーグループの作成が終わったら、接続許可を与えるADユーザーをメンバーに追加しておきましょう!

許可するADユーザーの『暗号化を元に戻せる状態でパスワードを保存する』設定を有効化する

本エントリー執筆時点では、ヤマハさんのRTXルーターはL2TP/IPsec接続の認証にPAP、またはCHAPを使用可能です。

L2TP/IPsec接続のPPP認証では、PAPまたはCHAPを用いたRADIUS認証を利用することができます。

(RTPro – L2TP/IPsecより引用)

今回はCHAPを使いますが、Windows ServerのNPS(ネットワークポリシーサーバー)を使って認証する場合、ADユーザーのアカウントオプションで『暗号化を元に戻せる状態でパスワードを保存する』にチェックを入れておかなければなりません。

本設定はデフォルトではチェックが入っていないため、VPNUsersセキュリティーグループに属するADユーザーに対してチェックを入れてください。

また本設定を有効にしただけでは、まだ暗号化を元に戻せる状態となっていません。

有効化の後にパスワードを再設定してはじめて、暗号化を元に戻せる状態でパスワードが保存される仕様となっています。

そのため本設定を有効化したユーザーについては、パスワードを再設定してください。

本設定は『ファイル名を指定して実行』で『dsa.msc』を実行。

対象ユーザーを選択後、右クリックしてプロパティを開き、『アカウント』タブで設定可能です。

許可するADユーザーのリモートアクセス許可設定

NPSのネットワークポリシーでVPN接続の認証を行う場合、ADユーザーのアカウントオプションで『NPS ネットワーク ポリシーでアクセスを制御』が選択されている必要があります。

これはデフォルトで選択されているため、特に変更していなければ作業は不要ですが、念のためVPNUsersセキュリティーグループに属するADユーザーについて、『NPS ネットワーク ポリシーでアクセスを制御』が選択されていることを確認しておくと良いでしょう。

本設定は『ファイル名を指定して実行』で『dsa.msc』を実行。

対象ユーザーを選択後、右クリックしてプロパティを開き、『ダイヤルイン』タブで設定可能です。

NPS(ネットワークポリシーサーバー)機能の追加及びADへの登録

Windows Server 2012 R2では、NPS(ネットワークポリシーサーバー)は初期設定ではインストールされていません。

したがって『サーバー マネージャー』→『管理』→『役割と機能の追加』とクリックし、『役割と機能の追加ウィザード』を起動して役割を追加してください。

『サーバーの役割』で『ネットワーク ポリシーとアクセス サービス』にチェックを入れ、『管理ツールを含める(存在する場合)』にもチェックを入れて『機能の追加』をクリック。

『次へ』→『次へ』→『次へ』→『次へ』→『インストール』と選択すれば、NPS(ネットワークポリシーサーバー)がインストールされます。

NPSのインストールが完了したら、『ファイル名を指定して実行』で『nps.msc』を実行し、NPSの管理コンソールを起動してください。

起動が終わったら、上部メニューで『操作』→『Active Directoryにサーバーを登録』をクリックします。

インストール直後のNPSはActive Directoryの情報にアクセスできません。

そこでこの操作を行うことにより、NPSがActive Directoryの情報にアクセスして、Active Directoryのユーザー情報を使って認証できるようになります。

今回は2台のWindows Server 2012 R2のドメインコントローラーにNPSの役割を追加し、冗長構成としています。

そのためこれらの作業は2台のドメインコントローラーの両方に対して行ってください。

RADIUSクライアントの設定

NPS(ネットワークポリシーサーバー)のインストールと、ADへのサーバー登録が終わったら、RADIUSクライアントの登録を行います。

今回はヤマハさんのRTXルーターがRADIUSクライアントとなるため、RTXルーターをRADIUSクライアントとしてNPSに登録しましょう!

RADIUSクライアントの設定はNPSの管理コンソールを起動し、左側のツリーペインで『NPS(ローカル)』→『RADIUS クライアントとサーバー』→『RADIUS クライアント』と展開・選択。

『RADIUS クライアント』で右クリックし、『新規』をクリックしてください。

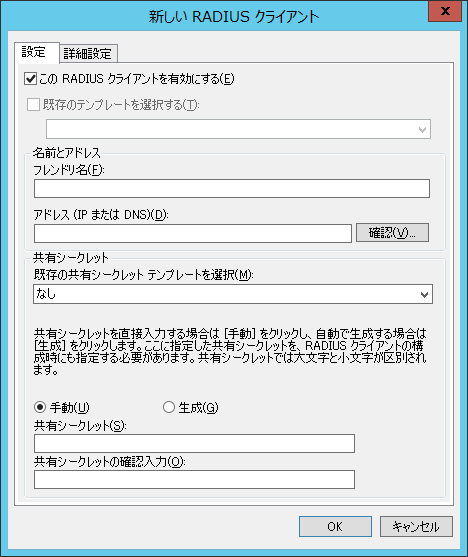

すると以下のような『新しい RADIUS クライアント』の追加画面が表示されるので、以下設定を行ってください。

- 『このRADIUSクライアントを有効にする』にチェックを入れる。

- 『フレンドリ名』にRADIUSクライアントを識別しやすい任意の文字列を入力する。

- 『アドレス』にRADIUSクライアントのIPアドレスを指定する。

(今回はRTXルーターのLAN1インターフェースのIPアドレスである192.168.200.1を指定。) - 『手動』を選択し、『共有シークレット』と『共有シークレットの確認入力』に、RADIUSクライアントに設定したRADIUSシークレット文字列を入力する。

(今回はRTXルーターに対し、radius secretコマンドで設定しているharuru29netを指定。)

本設定も2台のドメインコントローラーの両方に対して行ってください。

ネットワークポリシーの設定

NPS(ネットワークポリシーサーバー)による認証の設定は、ネットワークポリシーで行います。

ネットワークポリシーの設定はNPSの管理コンソールを起動し、左側のツリーペインで『NPS(ローカル)』→『ポリシー』→『ネットワーク ポリシー』と展開・選択。

『ネットワーク ポリシー』で右クリックし、『新規』をクリックしてください。

『新しいネットワーク ポリシー』の追加画面が起動するので、以下設定を行います。

- 『ポリシー名』にポリシーを識別できる任意の文字列を入力する。

- 『ネットワーク アクセスサーバーの種類』は『指定なし』を選択し、『次へ』をクリック。

- 『追加』ボタンをクリックし、『ユーザー グループ』をダブルクリック。

- 『グループの追加』をクリックし、VPNUsersセキュリティーグループを選択後、『OK』→『OK』とクリックして『ユーザー グループ』画面を閉じ、『次へ』をクリックする。※

- 『アクセス許可の指定』画面が表示されるので、『アクセスを許可する』を選択し、『次へ』をクリックする。

- 『認証方法の構成』画面ですべてのチェックを外した後、『暗号化認証(CHAP)』だけにチェックを入れ、『次へ』をクリックする。

- 『次へ』をクリックする。

- 『次へ』をクリックする。

- 『完了』をクリックする。

ネットワークポリシーが追加されたら、追加したネットワークポリシーを右クリックして『上へ移動』を行い、『Microsoft ルーティングとリモート アクセス サーバーへの接続』と『他のアクセス サーバーへの接続』の処理順序よりも上になるように設定してください。

以上で設定は完了です!

実際にVPNUsersセキュリティーグループに属するADユーザーでVPN接続を試せば、正常に認証されて接続ができるはずです。

また属していないユーザーは接続不可であることも、併せて確認しておくと良いでしょう。

※必要に応じて、クライアントのフレンドリ名やフレームプロトコル(PPP)などの条件設定も追加してください。

ADとNPSを連携させたVPNの認証設定は、実は結構簡単です!

今回ご紹介した例を参考にすれば、Active DirectoryとNPS(ネットワークポリシーサーバー)を連携させ、ヤマハRTXルーターのL2TP/IPSecによるリモートアクセスVPNの認証を、ADユーザーの認証情報で行えるようになります。

文章で説明している都合上文量が多く、設定が難しそうな印象を受けてしまうかもしれません。

ですが実際にやってみると、大した作業量ではないことが分かるはず。

興味がある方はぜひチャレンジしてみてくださーい!